“시속 130㎞로 자동차를 운전하고 있을 때 저절로 에어컨이 작동하고 라디오는 제멋대로 채널을 바꿨다. 음량도 커졌고 와이퍼가 작동했다. 해킹이라는 걸 알고 있었지만 공포감은 극도에 달했다.” -엔디 그린버그 와이어드 기자

두 명의 해커가 미국 라스베이거스에서 열린 블랙햇2015에서 피아트 크라이슬러 `지프 체로키`를 원격에서 해킹하는 시연을 공개했다.

두 명의 해커가 미국 라스베이거스에서 열린 블랙햇2015에서 피아트 크라이슬러 `지프 체로키`를 원격에서 해킹하는 시연을 공개했다.

영화에 나올 법한 일이 실제로 재현됐다. 두 명의 해커는 멀쩡히 달리던 자동차 해킹을 시작했다. 운행 중인 자동차를 원격으로 조종해 운전자가 제어할 수 없는 상태로 만들었다. 지프 체로키를 운전했던 엔디 그린버그 와이어드 기자는 해킹실험 내용을 사전에 알고 있었지만 공포감을 감출 수 없었다.

찰리 밀러와 크리스 발라섹은 피아트 크라이슬러의 지프 체로키를 원격에서 해킹했다.

찰리 밀러와 크리스 발라섹은 피아트 크라이슬러의 지프 체로키를 원격에서 해킹했다.

자동차 보안 연구 선구자는 찰리 밀러(Charlie Miller)와 크리스 발라섹(Chris Valasek)이다. 밀러와 발라섹은 최근 공유경제 아이콘으로 떠오른 스타트업 ‘우버’로 함께 자리를 옮겼다. 밀러는 트위터에서, 발라섹은 IO액티브 자동차보안연구소를 총괄했는데 이제 같은 회사에서 일한다.

밀러와 발라섹은 우버가 지난 2월 피츠버그에 새로 설립한 ‘선진기술센터(Advanced Technologies Center)’에서 연구한다. 이들은 우버가 카네기멜론대에서 뽑은 자율주행자동차 연구진과 함께 일한다. 두 해커는 우버 최고 보안책임자기도 하다. 우버는 자율주행자동차 연구에 한창인데 밀러와 발라섹은 관련 보안 연구에 참여한다. 우버 운전사를 대체하는 자율주행자동차 핵심 기술 중 하나가 안전성이다.

수년간 자동차 해킹 연구에 집중한 두 사람은 지난 8월 미국 라스베이거스에서 열린 ‘블랙햇 콘퍼런스’에서 피아트 크라이슬러의 지프 체로키 차량 해킹을 시연했다.

자동차 보안 연구는 매우 흥미롭다. 많은 사람은 차를 운전하고 자신을 제외한 사람이 차량을 제어했을 때 발생할 위험을 알고 있기 때문이다. KPMG연구에 따르면 최근 나온 자동차는 2000만라인 소프트웨어 코드를 이용하는 40~50대 컴퓨터를 장착한다.

크리스 발라섹(왼쪽)과 찰리 밀러.

크리스 발라섹(왼쪽)과 찰리 밀러.

2010년 워싱턴대와 UCSC 대학생 몇 명이 자동차 보안 연구를 시작했다. 당시 이들은 자동차 CAN 버스(bus)에 메시지를 보낼 수 있다면 물리적 제어가 가능하다는 사실을 발견했다.

2014 지프 체로키 블루투스 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)

2014 지프 체로키 블루투스 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)

이듬해 밀러와 발라섹은 물리적 접근이 아니라 원격에서 자동차CAN(Controller Area Network) 버스에 메시지를 보내는데 성공했다. 이들은 자동차 내부에 들어 있는 블루투스와 텔레매틱스 부분, 라디오 MP3 파서(mp3 parser of the radio)를 활용했다. 코드가 자동차 내부로 전달되기 시작했고 그들은 자동차 물리적 시스템에 영향을 주는 CAN 메시지를 보낼 수 있었다. 엄청난 파장을 몰고 온 연구 성과였다.

2014 지프 체로키 라디오 데이터 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehiclewhite paper)

2014 지프 체로키 라디오 데이터 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehiclewhite paper)

2014 지프체로키 와이파이 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)

2014 지프체로키 와이파이 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)

2012년 두 해커는 미 국방부 산하 방위고등연구계획국(DARPA) 연구자금을 받아 자동차 연구자들이 해킹에 대처할 수 있는 ‘도구 라이브러리’를 만들었다. 2010년 포드 이스케이프와 2010년 도요타 프리우스 모델에 관한 도구였다. 이 도구는 여전히 많은 연구자가 자동차 보안을 위해 쓰고 있다.

이 팀은 2013년 다시 한 번 DARPA에서 자금을 받았다. 값비싼 자동차를 구매하지 않아도 보안을 연구하게 돕는 플랫폼을 만드는 게 목적이었다. 자동차 보안을 보다 싸고 효과적으로 할 수 있는 연구가 집중됐다.

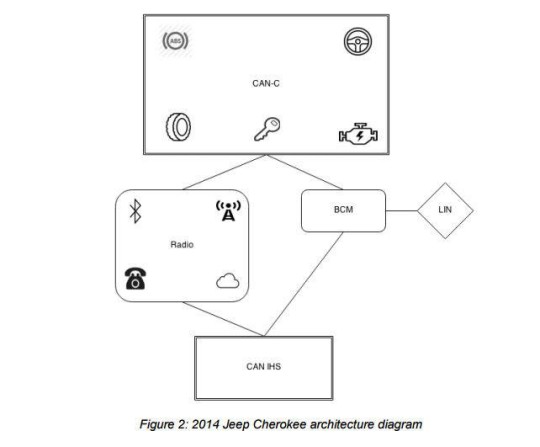

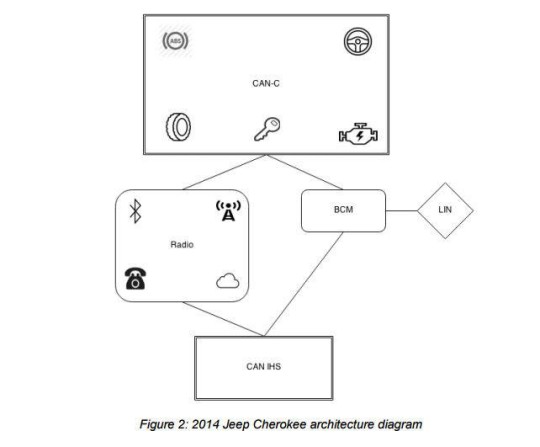

2014년 두 해커는 다양한 차량의 구조 데이터를 확보했다. 그들은 자동차 제어 장치 권한을 획득할 수 있는 CAN 메시지가 어떻게 안전하게 전자제어시스템(ECU)에 전달되는지 등을 파악했다. 이 과정에서 2014년 지프 체로키가 보안에 취약한 사실을 발견했다. 지프 체로키는 다른 차종과 비교해 공격할 수 있는 포인트가 많았다.

지프 체로키 구조 다이어그램 (자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)

지프 체로키 구조 다이어그램 (자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)

두 해커는 2015년 지프 체로키 자동차 인포테인먼트시스템 ‘유커넥트’를 이용해 원격에서 해킹에 성공했다. 유커넥트는 셀룰러 네트워크로 인터넷에 연결된다. 자동차 IP 주소만 확보하면 해커는 어디서든 원격으로 자동차를 조종할 수 있다.

밀러와 발라섹 시연으로 피아트 크라이슬러는 미국 내 유통된 140만대를 리콜했다. 자동차 보안 취약점으로 인한 사상 초유 리콜이다. 피아트 크라이슬러는 유커넥트 시스템 취약점을 해결하려 리콜하고 새로운 소프트웨어를 배포했다. 2014~2015년식 지프 그랜드 체로키와 체로키 SUV, 마이 캐슬러 200~300 시리즈 등이 포함됐다.

유커넥트(자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)

유커넥트(자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)

지프 체로키 해킹 동영상 https://youtu.be/MK0SrxBC1xs

전자신문은 창간 33주년을 맞아 자동차 보안 연구의 선구자 찰리 밀러와 이메일 인터뷰를 했다. 찰리 밀러는 우버에서 자율주행자동차 보안을 연구 중이다. 5년간 미 국가안보국(NSA)에서 근무했으며 트위터에도 재직했다. 그는 아이폰과 초기 안드로이드폰에 모두 적용되는 원격 익스플로잇을 세계 최초로 개발했다. 자동차와 배터리, 가상현실, iOS 코드서명 해킹을 성공해 최고 수준 해커로 명성을 날리고 있다.

◇찰리 밀러 인터뷰

찰리 밀러

찰리 밀러

-자동차 해킹을 왜 시작했는가.

▲자동차도 PC처럼 사이버 공격을 당할 수 있는 대상임을 알리고 싶었다. 모든 사람이 이런 위협을 심각하게 받아들여야 한다. 이 연구로 사람들이 사이버 공격으로부터 자동차 안전을 생각하게 됐다. 자동차 제조사와 공급업체, 소비자, 보안연구자에게 상세한 위험성과 정보를 제공하고 싶었다. 이제 자율주행자동차와 커넥티드카 시대가 열린다. 우리는 미래에 연결된 자동차를 더욱 안전하게 만들어야 한다.

-자동차는 기계장치에서 전자 기기로 진화했다. 전자 기기로서 자동차 보안 취약점은 무엇인가. 사이버 공격으로부터 안전하게 자동차를 지킬 방법은 없는가.

▲그렇다. 자동차는 이제 인터넷과 연결된다. 해킹에 성공한 피아트 크라이슬러 자동차 보안 취약점을 인터넷 스캐닝으로 찾았다. 불행하게도 자동차를 구입한 고객이나 운전자는 자동차 보안을 위해 할 수 있는 일이 없다. PC나 스마트폰과 달리 안티바이러스 솔루션을 돌리거나 이메일로 들어온 이상한 첨부파일을 열지 않는 등 행위는 소용없다. 그저 자동차 제조사 측에 안전한 차를 만들어 달라고 하소연하는 수밖에 없다.

-피아트 크라이슬러의 지프 체로키를 해킹하는 원격실행코드(RemoteCode Execution) 개발에 얼마나 걸렸는가. 혹시 현대·기아차 등 한국산 차량 보안 취약점을 찾아봤는가.

▲원격실행코드를 만드는 데 3주가 걸렸다. 하지만 RCE를 이용해 자동차의 물리적 제어시스템으로 CAN(Controller Area Network) 메시지를 보내는 데는 석 달 이상 걸렸다. 이미 2010년부터 수많은 연구를 통해 이뤄진 작업이다.

연구진은 한국 제조사나 다른 차량의 보안 취약점은 알아보지 못했다. 우리는 단지 두 명의 연구원일 뿐이다. 연구용으로 수많은 차량을 구입할 자금 여력도 없다.

-어떤 사람들은 원인이 밝혀지지 않은 의심스러운 자동차 사고를 해킹 때문이라고 말한다. 이런 가능성을 어떻게 생각하는가. 현실에서 진짜로 사이버 공격으로 자동차 사고를 낼 수 있는가.

▲가능하다. 이미 시연으로 보여주지 않았는가. 하지만 매우 어려운 작업임에 틀림없다. 하지만 사이버 공격으로 의심되는 자동차 사고를 본적이 없다. 몇 년간은 이런 사례를 볼 수 없을 것이다. 그렇게 노력을 기울일 만한 가치가 없는 탓이다. 만약 누군가에게 피해를 주려고 한다면 자동차 해킹보다 더 쉽고 값싼 방법이 많기 때문이다.

-사이버 보안 산업에서 가장 큰 이슈는 무엇인가. 미래를 위협하는 가장 큰 사이버 위협은 무엇인가.

▲이제 모든 기기가 인터넷에 연결되는 사물인터넷(IoT) 시대다. 컴퓨터 해킹은 이제 지겨운 일이다. 자동차와 열차, 전력 플랜트, 신호등과 같은 기기가 훨씬 재미있다. 해커들 관심이 옮겨가고 있다. 이런 분야 공격이 증가하는 이유다.

김인순기자 insoon@etnews.com

[네이버 뉴스스탠드에서 전자신문 뉴스를 구독하세요!!]▶ 대한민국 최강 IT전문 뉴스 & 콘텐츠 포털 <전자신문>▶ 생생한 IT 현장의 소식 <G밸리>, 스타일이 살아있는 자동차매거진 <RPM9>, 디지털세대의 Smart 쇼핑채널 <이버즈>, 미리 보는 환경에너지의 미래 <그린데일리>, IT비지니스의 코어 정보기술 trend <CIO BIZ>[전자신문 앱 다운받기][전자신문 구독신청][광고문의][Copyright ⓒ 전자신문 & 전자신문인터넷, 무단전재 및 재배포 금지]

두 명의 해커가 미국 라스베이거스에서 열린 블랙햇2015에서 피아트 크라이슬러 `지프 체로키`를 원격에서 해킹하는 시연을 공개했다.

두 명의 해커가 미국 라스베이거스에서 열린 블랙햇2015에서 피아트 크라이슬러 `지프 체로키`를 원격에서 해킹하는 시연을 공개했다.영화에 나올 법한 일이 실제로 재현됐다. 두 명의 해커는 멀쩡히 달리던 자동차 해킹을 시작했다. 운행 중인 자동차를 원격으로 조종해 운전자가 제어할 수 없는 상태로 만들었다. 지프 체로키를 운전했던 엔디 그린버그 와이어드 기자는 해킹실험 내용을 사전에 알고 있었지만 공포감을 감출 수 없었다.

찰리 밀러와 크리스 발라섹은 피아트 크라이슬러의 지프 체로키를 원격에서 해킹했다.

찰리 밀러와 크리스 발라섹은 피아트 크라이슬러의 지프 체로키를 원격에서 해킹했다.자동차 보안 연구 선구자는 찰리 밀러(Charlie Miller)와 크리스 발라섹(Chris Valasek)이다. 밀러와 발라섹은 최근 공유경제 아이콘으로 떠오른 스타트업 ‘우버’로 함께 자리를 옮겼다. 밀러는 트위터에서, 발라섹은 IO액티브 자동차보안연구소를 총괄했는데 이제 같은 회사에서 일한다.

밀러와 발라섹은 우버가 지난 2월 피츠버그에 새로 설립한 ‘선진기술센터(Advanced Technologies Center)’에서 연구한다. 이들은 우버가 카네기멜론대에서 뽑은 자율주행자동차 연구진과 함께 일한다. 두 해커는 우버 최고 보안책임자기도 하다. 우버는 자율주행자동차 연구에 한창인데 밀러와 발라섹은 관련 보안 연구에 참여한다. 우버 운전사를 대체하는 자율주행자동차 핵심 기술 중 하나가 안전성이다.

수년간 자동차 해킹 연구에 집중한 두 사람은 지난 8월 미국 라스베이거스에서 열린 ‘블랙햇 콘퍼런스’에서 피아트 크라이슬러의 지프 체로키 차량 해킹을 시연했다.

자동차 보안 연구는 매우 흥미롭다. 많은 사람은 차를 운전하고 자신을 제외한 사람이 차량을 제어했을 때 발생할 위험을 알고 있기 때문이다. KPMG연구에 따르면 최근 나온 자동차는 2000만라인 소프트웨어 코드를 이용하는 40~50대 컴퓨터를 장착한다.

크리스 발라섹(왼쪽)과 찰리 밀러.

크리스 발라섹(왼쪽)과 찰리 밀러.2010년 워싱턴대와 UCSC 대학생 몇 명이 자동차 보안 연구를 시작했다. 당시 이들은 자동차 CAN 버스(bus)에 메시지를 보낼 수 있다면 물리적 제어가 가능하다는 사실을 발견했다.

2014 지프 체로키 블루투스 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)

2014 지프 체로키 블루투스 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)이듬해 밀러와 발라섹은 물리적 접근이 아니라 원격에서 자동차CAN(Controller Area Network) 버스에 메시지를 보내는데 성공했다. 이들은 자동차 내부에 들어 있는 블루투스와 텔레매틱스 부분, 라디오 MP3 파서(mp3 parser of the radio)를 활용했다. 코드가 자동차 내부로 전달되기 시작했고 그들은 자동차 물리적 시스템에 영향을 주는 CAN 메시지를 보낼 수 있었다. 엄청난 파장을 몰고 온 연구 성과였다.

2014 지프 체로키 라디오 데이터 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehiclewhite paper)

2014 지프 체로키 라디오 데이터 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehiclewhite paper) 2014 지프체로키 와이파이 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)

2014 지프체로키 와이파이 대시보드(자료:Remote Exploitation of an Unaltered Passenger Vehicle whitepaper)2012년 두 해커는 미 국방부 산하 방위고등연구계획국(DARPA) 연구자금을 받아 자동차 연구자들이 해킹에 대처할 수 있는 ‘도구 라이브러리’를 만들었다. 2010년 포드 이스케이프와 2010년 도요타 프리우스 모델에 관한 도구였다. 이 도구는 여전히 많은 연구자가 자동차 보안을 위해 쓰고 있다.

이 팀은 2013년 다시 한 번 DARPA에서 자금을 받았다. 값비싼 자동차를 구매하지 않아도 보안을 연구하게 돕는 플랫폼을 만드는 게 목적이었다. 자동차 보안을 보다 싸고 효과적으로 할 수 있는 연구가 집중됐다.

2014년 두 해커는 다양한 차량의 구조 데이터를 확보했다. 그들은 자동차 제어 장치 권한을 획득할 수 있는 CAN 메시지가 어떻게 안전하게 전자제어시스템(ECU)에 전달되는지 등을 파악했다. 이 과정에서 2014년 지프 체로키가 보안에 취약한 사실을 발견했다. 지프 체로키는 다른 차종과 비교해 공격할 수 있는 포인트가 많았다.

지프 체로키 구조 다이어그램 (자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)

지프 체로키 구조 다이어그램 (자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)두 해커는 2015년 지프 체로키 자동차 인포테인먼트시스템 ‘유커넥트’를 이용해 원격에서 해킹에 성공했다. 유커넥트는 셀룰러 네트워크로 인터넷에 연결된다. 자동차 IP 주소만 확보하면 해커는 어디서든 원격으로 자동차를 조종할 수 있다.

밀러와 발라섹 시연으로 피아트 크라이슬러는 미국 내 유통된 140만대를 리콜했다. 자동차 보안 취약점으로 인한 사상 초유 리콜이다. 피아트 크라이슬러는 유커넥트 시스템 취약점을 해결하려 리콜하고 새로운 소프트웨어를 배포했다. 2014~2015년식 지프 그랜드 체로키와 체로키 SUV, 마이 캐슬러 200~300 시리즈 등이 포함됐다.

유커넥트(자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)

유커넥트(자료:Remote Exploitation of an Unaltered Passenger Vehicle white paper)지프 체로키 해킹 동영상 https://youtu.be/MK0SrxBC1xs

전자신문은 창간 33주년을 맞아 자동차 보안 연구의 선구자 찰리 밀러와 이메일 인터뷰를 했다. 찰리 밀러는 우버에서 자율주행자동차 보안을 연구 중이다. 5년간 미 국가안보국(NSA)에서 근무했으며 트위터에도 재직했다. 그는 아이폰과 초기 안드로이드폰에 모두 적용되는 원격 익스플로잇을 세계 최초로 개발했다. 자동차와 배터리, 가상현실, iOS 코드서명 해킹을 성공해 최고 수준 해커로 명성을 날리고 있다.

◇찰리 밀러 인터뷰

찰리 밀러

찰리 밀러-자동차 해킹을 왜 시작했는가.

▲자동차도 PC처럼 사이버 공격을 당할 수 있는 대상임을 알리고 싶었다. 모든 사람이 이런 위협을 심각하게 받아들여야 한다. 이 연구로 사람들이 사이버 공격으로부터 자동차 안전을 생각하게 됐다. 자동차 제조사와 공급업체, 소비자, 보안연구자에게 상세한 위험성과 정보를 제공하고 싶었다. 이제 자율주행자동차와 커넥티드카 시대가 열린다. 우리는 미래에 연결된 자동차를 더욱 안전하게 만들어야 한다.

-자동차는 기계장치에서 전자 기기로 진화했다. 전자 기기로서 자동차 보안 취약점은 무엇인가. 사이버 공격으로부터 안전하게 자동차를 지킬 방법은 없는가.

▲그렇다. 자동차는 이제 인터넷과 연결된다. 해킹에 성공한 피아트 크라이슬러 자동차 보안 취약점을 인터넷 스캐닝으로 찾았다. 불행하게도 자동차를 구입한 고객이나 운전자는 자동차 보안을 위해 할 수 있는 일이 없다. PC나 스마트폰과 달리 안티바이러스 솔루션을 돌리거나 이메일로 들어온 이상한 첨부파일을 열지 않는 등 행위는 소용없다. 그저 자동차 제조사 측에 안전한 차를 만들어 달라고 하소연하는 수밖에 없다.

-피아트 크라이슬러의 지프 체로키를 해킹하는 원격실행코드(RemoteCode Execution) 개발에 얼마나 걸렸는가. 혹시 현대·기아차 등 한국산 차량 보안 취약점을 찾아봤는가.

▲원격실행코드를 만드는 데 3주가 걸렸다. 하지만 RCE를 이용해 자동차의 물리적 제어시스템으로 CAN(Controller Area Network) 메시지를 보내는 데는 석 달 이상 걸렸다. 이미 2010년부터 수많은 연구를 통해 이뤄진 작업이다.

연구진은 한국 제조사나 다른 차량의 보안 취약점은 알아보지 못했다. 우리는 단지 두 명의 연구원일 뿐이다. 연구용으로 수많은 차량을 구입할 자금 여력도 없다.

-어떤 사람들은 원인이 밝혀지지 않은 의심스러운 자동차 사고를 해킹 때문이라고 말한다. 이런 가능성을 어떻게 생각하는가. 현실에서 진짜로 사이버 공격으로 자동차 사고를 낼 수 있는가.

▲가능하다. 이미 시연으로 보여주지 않았는가. 하지만 매우 어려운 작업임에 틀림없다. 하지만 사이버 공격으로 의심되는 자동차 사고를 본적이 없다. 몇 년간은 이런 사례를 볼 수 없을 것이다. 그렇게 노력을 기울일 만한 가치가 없는 탓이다. 만약 누군가에게 피해를 주려고 한다면 자동차 해킹보다 더 쉽고 값싼 방법이 많기 때문이다.

-사이버 보안 산업에서 가장 큰 이슈는 무엇인가. 미래를 위협하는 가장 큰 사이버 위협은 무엇인가.

▲이제 모든 기기가 인터넷에 연결되는 사물인터넷(IoT) 시대다. 컴퓨터 해킹은 이제 지겨운 일이다. 자동차와 열차, 전력 플랜트, 신호등과 같은 기기가 훨씬 재미있다. 해커들 관심이 옮겨가고 있다. 이런 분야 공격이 증가하는 이유다.

김인순기자 insoon@etnews.com

[네이버 뉴스스탠드에서 전자신문 뉴스를 구독하세요!!]▶ 대한민국 최강 IT전문 뉴스 & 콘텐츠 포털 <전자신문>▶ 생생한 IT 현장의 소식 <G밸리>, 스타일이 살아있는 자동차매거진 <RPM9>, 디지털세대의 Smart 쇼핑채널 <이버즈>, 미리 보는 환경에너지의 미래 <그린데일리>, IT비지니스의 코어 정보기술 trend <CIO BIZ>[전자신문 앱 다운받기][전자신문 구독신청][광고문의][Copyright ⓒ 전자신문 & 전자신문인터넷, 무단전재 및 재배포 금지]

'IT & Insight > IT News' 카테고리의 다른 글

| 샤오미 새 태블릿 미패드2 포착.. 듀얼 OS 탑재? (0) | 2015.09.21 |

|---|---|

| "모바일 세상 뛰어넘는다"…SW-HW 융합 시도 '활발' (0) | 2015.09.21 |

| 삼성, 접는 스마트폰용 힌지 시스템 특허냈다 (0) | 2015.09.17 |

| 샤오미의 IoT 생태계 성공할까? (0) | 2015.09.17 |

| LG전자의 히든카드…'조준호 폰' 통할까 (0) | 2015.09.17 |